090707 DDOS attack detection rule -rev2

09년 07월 04일 정부와 민간 사이트, 미국 사이트등을 상대로

DDOS 공격이 일어났다.

이는 출저는 아직알 수 없지만

제로데이 공격 혹은 메일을 통한 감염된 파일전송, 혹은 기존 MS취약점을 이용한 공격으로 판단 된다.

감염된 호스트는 약 26개의 사이트로 DOS공격을 시도한다.

이 공격에서 알수 있는 것은 08년도 화재가 되었던 CC attack을 수행한다.

NetBot의 기능 중 하나인 CC attack이 C&C에 의한 것이 아니라 정해진 곳으로 공격을 수행한다는 것이다.

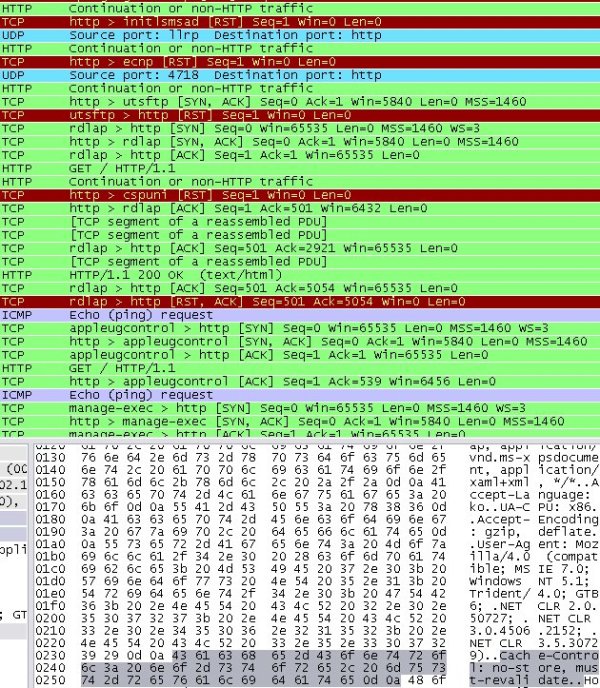

다음은 공격 패킷 모습이다.

여기서 특이한 점 한가지는

UDP와 ICMP를 섞었다는 것이다.

왜??

학습을 통하여 이상징후를 발견하는 DDOS장비를 우회하기 위한것으로 판단된다.

비율을 적절히 섞은것이다.

이것을 탐지하기 위한 snort 룰은 다음과 같다.

alert tcp any any -> any 80 (msg:”CC DDOS attack attempt”; content:”Cache-Control”; nocase; \

content:”no-store”; nocase; distance:0; content:”must-revalidate”; nocase; distance:0; \

pcre:”/^Cache\x2dControl|3a|\s+no|2d|store|2c|\s*

must|2d|revalidate\x0d\x0a/smi”; \

threshold: type both, track by_dst, count 20, seconds 2;)

알다시피 임계치는 수정되어야하며

dst_IP는 웹서버로 놓아야 정확한 탐지가 가능하겠다.

CC attack을 어느정도 견디느냐 에 따라 임계치가 틀려질 수 있겠다.

About this entry

You’re currently reading “090707 DDOS attack detection rule -rev2,” an entry on Snort rules

- 게시일:

- 7월 8, 2009 / 5:18 pm

- 카테고리:

- Rule Create

- 태그:

- 090707, 090708, DDOS, independence, Korea DDOS, memory.rar

No comments yet

Jump to comment form | comment rss [?] | trackback uri [?]